AmplitudeでSCIMプロビジョニングを設定する

Amplitudeでは、「ユーザー管理API」は公開APIを介して、プロビジョニングとグループ管理にプログラム的なソリューションを提供します。これにより、組織を迅速かつ簡単にスケールで管理し、プロビジョニングプロセスを識別プロバイダを含む他のツールと統合できます。

ユーザー管理APIは、SCIM 2.0標準に従います。 ユーザー(保留中のユーザーを含む)と権限グループの作成、取得、更新、削除コールが可能です。

開始する前に

ユーザー管理APIは、権限グループとエンタープライズレベルのプロジェクトレベルの権限と連携して機能し、エンタープライズプランのお客様のみが利用できます。カスタマーサクセスマネージャーに連絡して、これらの機能をオンにし、SCIMプロビジョニングにアクセスしてください。

SCIMプロビジョニングを使用して識別プロバイダ/SSOソリューションと統合する予定がある場合は、SCIMがそのツールでも有効になっていることを確認してください。

サポートされているフィールド

Amplitudeは、SCIMのコアグループスキーマのすべてのフィールドと、コアユーザースキーマの次のフィールドをサポートしています。

| SCIMユーザー属性 | 特記事項 |

userName |

メールと同等 |

givenName |

familyNameの前に追加して、表示名を作成する |

familyName |

givenNameに追記して、表示名を作成する |

メール |

1つのメールのみ許可される |

アクティブ |

アクティブは、招待ユーザーと参加ユーザーに対して「真」である |

AmplitudeでSCIMプロビジョニングを有効にする

組織でSCIMプロビジョニングが利用可能な場合、*[プロビジョニングの設定]の下にある組織の設定メニューの[アクセスとSSO設定]*のセクションにあります:

*「SCIMプロビジョニングを有効にする」トグルを[有効]に設定するだけです。 次に、[SCIMキーを生成]*をクリックして、SCIM APIのリクエストを認証するために使用されるアクセストークンを生成します。

注:セキュリティ上の理由から、SCIMキーは1回のみ利用可能であり、その後プロダクトに表示されることはありません。 キーへのアクセスを失っている場合は、*[SCIMキーを再生成]*をクリックします。 新しいキーのレコードを必ず保管してください。SCIMキーを生成/再作成するときに、変更はすぐに適用され、ページの他の変更がまだ保存されていない場合でも、古いキーは将来のAPIコールから拒否されます。

OktaでSCIMアプリケーションを構成する

Oktaでは、Amplitude SCIM APIは次の機能を提供します。

- ユーザー/グループをインポート:Amplitudeの組織内のユーザーとグループにアクセスし、新しいユーザーを追加するか、Okta内の既存のユーザーを更新します。

- 新しいユーザーを作成する:ユーザーまたはグループをアプリケーションに割り当てると、ユーザーはAmplitudeの組織に招待され、サインアップを完了するための招待メールを受信します。

- **ユーザー属性の更新:**OktaからAmplitudeに同期したプロファイルを保管するために使用されます。

- ユーザーを非アクティブ化する: Oktaアプリケーションからユーザー割り当てを削除すると、ユーザーはAmplitude組織からも削除されます。

- プッシュグループ: Amplitudeで新しいグループを作成し、Amplitude内のグループにリンクします。

OktaプロビジョニングをAmplitudeと統合する最良の方法は、Okta統合ネットワーク内のAmplitudeアプリケーションを使用することです。そのためには、次のステップに従ってください:

- Okta統合カタログで、*[アプリケーション]*に移動し、Amplitudeアプリケーションを見つけます。 Amplitudeの[一般設定]セクションで利用可能な組織IDを使用して、統合を作成します。

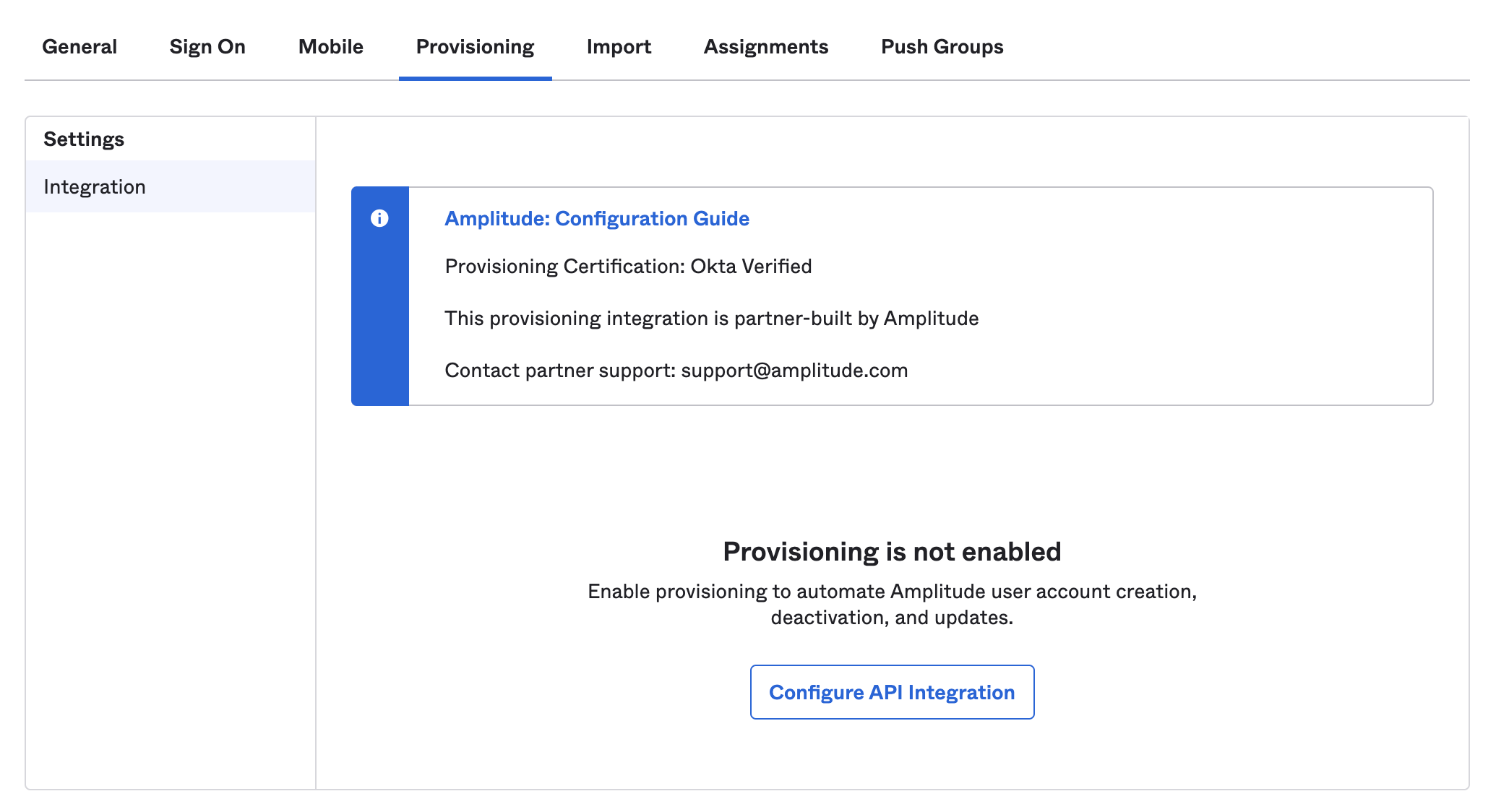

- 統合が作成されたら、Amplitudeへのプロビジョニングコールを設定して認証する必要があります。 [プロビジョニング]タブに移動し、*[API統合を構成する]*をクリックします。

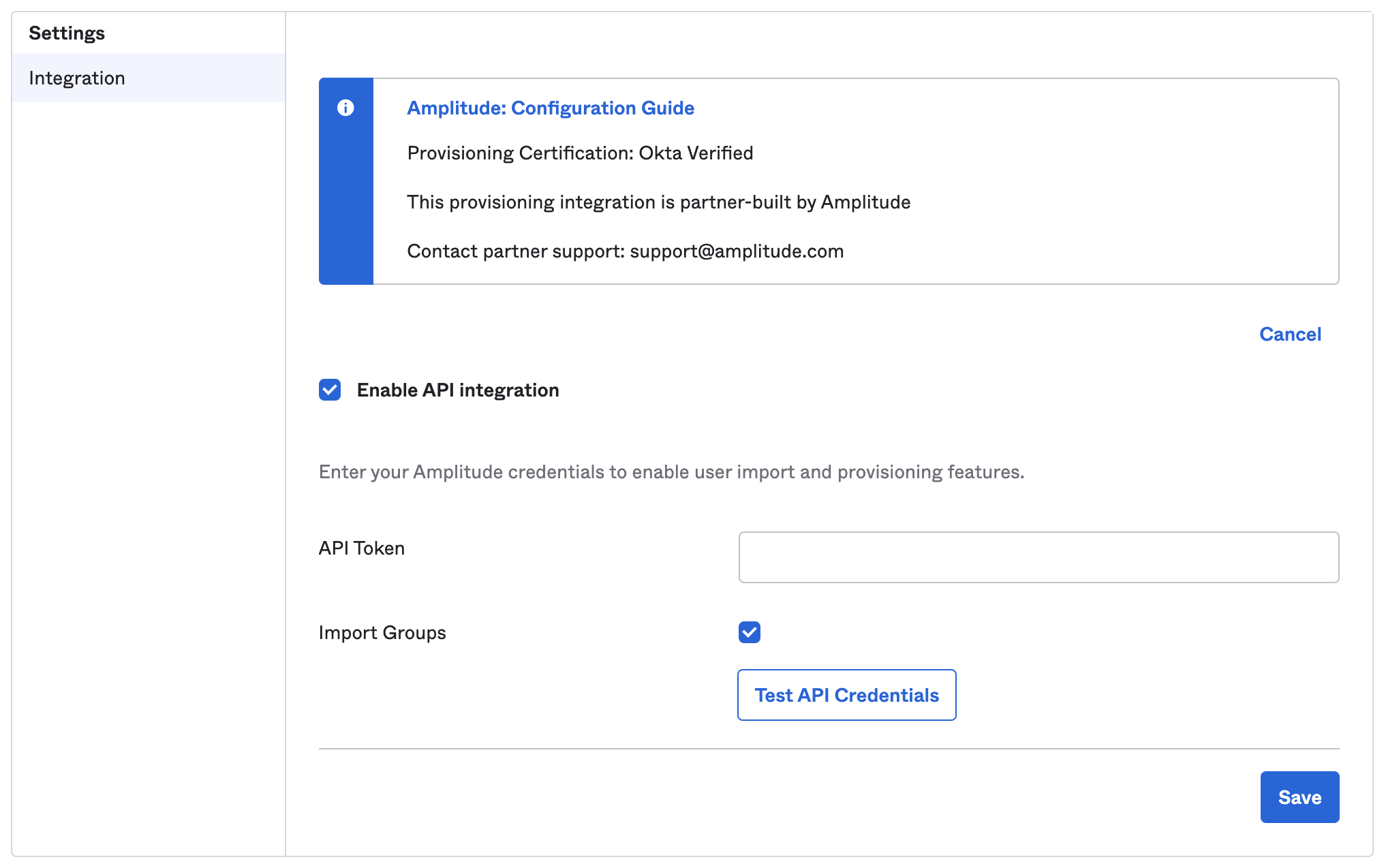

- APIトークンのプロンプトが表示されます。これは、Amplitudeによって提供され、また以前に参照されたSCIMキーと同じです。 フィールドにトークンを入力し、[保存]をクリックします。 これで、アプリケーションの[インポート]、[割り当て]、*[プッシュグループ]*タブで、ユーザープロビジョニングアクションにアクセスできるようになりました。

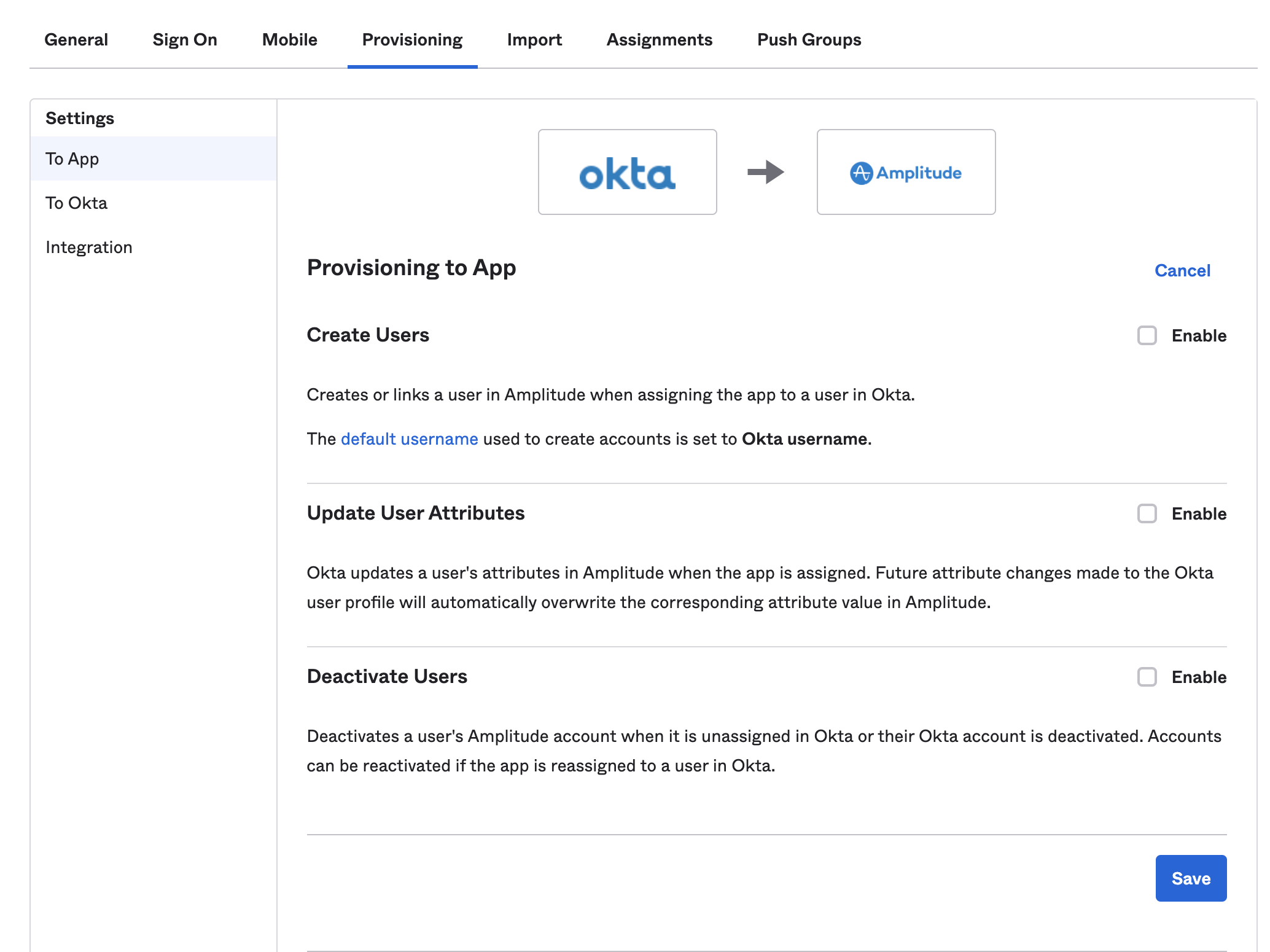

- Oktaが接続を確認したら、Oktaによって取得でき、またAmplitudeに送信できるプロビジョニングアクションを選択する必要があります。 ニーズに合った*[プロビジョニング]タブの[アプリへ]*セクションで、希望する機能を確認してください。 通常は、利用可能なすべての機能を選択して、AmplitudeのユーザーレコードがOktaディレクトリのものと密接に一致することを確認するのが最善の方法です。

トラブルシューティング

ユーザーは、Amplitudeでの最初のサインアップのときに氏名を入力するように求められますが、その前に組織に招待される場合があります。Amplitude組織に入ったことがない保留中のユーザーがいる場合に、SCIM APIは氏名(各々、NO_GIVEN_NAMEとNO_FAMILY_NAME)に対するプレースホルダー値を配置します。

さらに、AmplitudeのSCIM APIで識別プロバイダーのアプリケーションを認証する際に、問題が起こる場合があります。例えば、Okta内のSCIM接続をテストするときに起こる可能性があります。これらのインスタンスでは、次の手順を試してください。

- *[アクセスとSSO設定]*タブで、SCIMが有効になっていることを確認します(有効にする必要がある場合は、設定を保存することを忘れないでください)。

- *[SCIMキーを再生成]*をクリックして、キーの再生成を確認します(前述のように、これはすぐに古いキーを無効にします)。

- 新しいキー値をコピーし、構成を再テストします(プロバイダーの統合以外で独自のリクエストを構築したい場合は、テクニカルガイドを参照してください)。

さらに読む

SCIM APIとのインターフェースに関するテクニカルガイドと仕様については、ディベロッパードキュメントのSCIM APIガイドを参照してください。開発者がSCIM APIをテストしたり、Amplitude SCIM APIを呼び出すスクリプトを開発したり、1回限りのリクエストを構築したりするのに便利です。

Need help? Contact Support

Visit Amplitude.com

Have a look at the Amplitude Blog

Learn more at Amplitude Academy

© 2025 Amplitude, Inc. All rights reserved. Amplitude is a registered trademark of Amplitude, Inc.